蘇伊士運河的“堵船”疏通了,但肆虐全球數月的芯片荒卻沒有任何緩解的跡象,相反,還從汽車行業蔓延到智能手機甚至家電行業,甚至高端抽油煙機這樣的白色家電的生產都受到影響。

疫情一方面導致半導體產能降低,同時又推動遠程辦公相關數字產品需求暴增,兩大因素共同激發了一場席卷全球的“芯片荒”。

毫不夸張地說,半導體和芯片供應鏈就是當今數字地球的“蘇伊士運河”,甚至更為重要,也更為脆弱。然而,半導體產業供應鏈也是當今最孤立,同時也是最有價值的供應鏈之一。對于半導體無處不在的數字系統來說,半導體停產的影響都不僅僅意味著天文數字的損失,但是很少有人注意到,全球的半導體產業鏈的網絡安全彈性比蘇伊士運河要糟糕得多。

2020年末,半導體巨頭富士康(芯片制造)和研華(物聯網、工業自動化芯片)先后遭遇勒索軟件攻擊,勒索贖金分別高達3400萬美元和1400萬美元,但這只是冰山一角,全球半導體芯片行業的網絡安全現狀堪稱“一地雞毛”。

根據BlueVoyant的一項新研究報告,全球絕大多數的半導體產業鏈公司都存在明顯的和嚴重的安全漏洞,黑客很可能已經利用了這些安全漏洞。

報告評估了全球最具戰略意義的供應鏈——半導體供應鏈上的17家最杰出、最具代表性的企業的安全狀況。這些公司包括亞洲、歐洲和美國的公司,例如芯片、半導體軟件設計公司,半導體設備制造商和集成設備制造商(IDM)。

BlueVoyant表示,其數據來自“在30天的時間內可公開獲得的專有數據集和工具。”

報告揭示了半導體行業在網絡安全狀況堪稱“漏洞百出”,考慮該行業的知識產權價值,以及勒索軟件攻擊可能造成的巨大損失(即贖金),半導體行業對于黑客和勒索軟件團伙無疑是一個巨大的誘惑。

調查發現,有88%的受訪半導體公司存在嚴重和高危漏洞,這些漏洞可能使攻擊者在系統中輕易立足,并造成巨大損失。(2018年,勒索軟件WannaCry利用未修補的漏洞入侵臺積電,導致其生產線停機一天,造成經濟損失超過1.7億美元。)

值得注意的是,接受調查的17家公司中,92%的入站惡意流量都針對其中三家美國的芯片設計公司,這意味著攻擊者對中國臺灣之外的芯片設計知識產權興趣濃厚。

此外,88%的受訪半導體企業已經被勒索軟件相關惡意IP定向針對,94%的受訪半導體公司遭遇過暴力攻擊。

在某些情況下,該報告可能為時已晚,無法制止漏洞:研究的四分之三(76%)的芯片公司提供了已知惡意基礎結構出站流量的證據。這表明相關組織可能已經受到威脅。

比遭遇“密集鎖定”更糟糕的是,半導體企業的網絡安全防御普遍“門戶大開”。

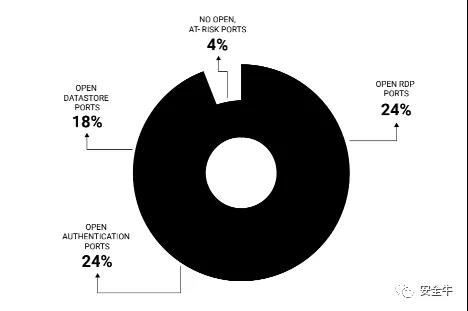

幾乎所有接受調研的半導體公司(94%)都擁有開放暴露的高風險端口(上圖),其中四分之一(24%)的公司有開放的RDP端口,RDP端口是勒索軟件的主要攻擊載體之一。類似的暴露端口還包括身份驗證端口(占24%)和數據存儲端口(占18%)。使用這些暴露端口服務尤其容易遭受攻擊,成為黑客的絕佳立足點。

過去幾年,已經有多起針對半導體行業的網絡攻擊利用了此類端口(尤其是RDP)。

報告指出,企業可通過主動掃描并修補漏洞,關閉暴露的高風險端口并監控內部流量以發現入侵跡象,防止此類攻擊。

報告警告說:“我們的數字經濟取決于半導體的可用性,未來進行的任何數字轉型也是如此。”“雖然大量半導體企業被惡意軟件和網絡犯罪團伙鎖定并不出人意料,但半導體行業普遍缺乏適當的安全防御措施絕對是個定時炸彈。”