零信任是新一代網絡安全架構,主張所有資產都必須先經過身份驗證和授權,然后才能與另一資產通信。

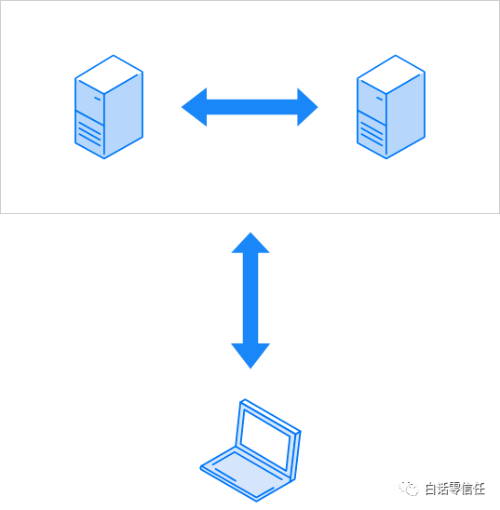

NIST白皮書總結了零信任的幾種實現方式。其中,SDP技術是用于實現南北向安全的(用戶跟服務器間的安全),微隔離技術是用于實現東西向安全的(服務器跟服務器間的安全)。微隔離是零信任架構的重要組成部分。

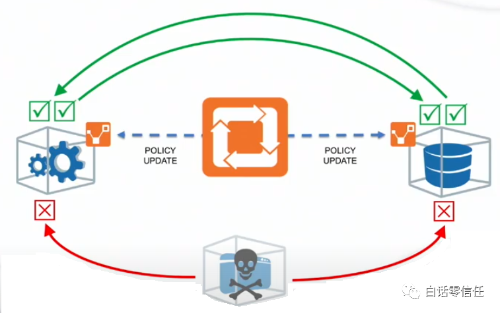

NIST給出的基于微隔離技術實現的零信任架構如下圖。圖中業務系統服務器上安裝了agent,數據資源前面安裝了網關。兩者都受到管理平臺的統一管理。

從架構圖上可以看到,微隔離技術就是把服務器之間做了隔離,一個服務器訪問另一個服務器的資源之前,首先要認證身份。

業務系統先通過agent做身份認證。認證通過后,網關才會放行業務系統去獲取數據資源。否則,會被網關攔截。

2、微隔離有什么好處

如果黑客已經攻進了一個服務器,那么他就可以利用這個服務器做跳板,進一步攻擊網絡中的其他服務器。

微隔離可以阻止這種來自內部的橫向攻擊。微隔離通過服務器間的訪問控制,阻斷勒索病毒在內部網絡中的蔓延,降低黑客的攻擊面。

這正好符合了零信任的原則:

(1)假設已經被攻破

(2)持續驗證,永不信任

(3)只授予必須的最小權限

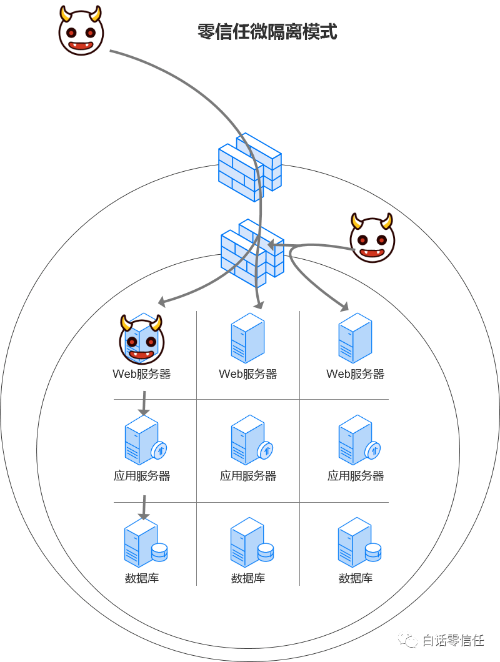

下面舉個例子。看看“有”和“沒有”微隔離的情況下,黑客的打擊面分別是多大。

假設一個網絡中有9個服務器,其中2個web服務是暴露在互聯網上的。

(1)先看只有一個防火墻,服務器間完全沒有隔離的情況。

(2)再看看加上一層內網的防護的情況。一般來說,這層防護可能是防火墻或者ADC。(ADC可以理解為帶有部分安全功能的負載)

(3)最后來看一下微隔離的情況。服務器之間做了訪問控制。例如web服務器只能訪問他對應的應用服務器。應用服務器只能訪問他對應的數據庫。

總結一下可以得到這個表格。

從這個表格里可以看出幾個問題:

(1)微隔離對黑客從內部開始攻擊的場景特別有效,能大幅降低攻擊面

(2)攻擊面是不可能降低到0的,微隔離在所有場景中都能將攻擊面降低到一個可接受的程度,但不是絕對防御。

有個很好的比喻,微隔離有點像疫情時期的口罩。面對疫情,單靠每棟大廈門口的體溫檢測是不夠的。很容易有無癥狀的感染者混入大廈。面對這種情況,最有效的手段是每個人都帶上口罩,互相隔離。

就像黑客攻擊和勒索病毒,它們很容易繞過防火墻的檢測。但是只要每個服務器都做了微隔離,那么威脅就不會大規模擴散。

3、以前為什么沒有微隔離

其實微隔離的理念很簡單易懂,但是管控太細,會帶來復雜性問題。太復雜管不過來,就容易出差錯,反而帶來壞處。

例如,IT部門要了解數據流,要理解系統之間的溝通機制,要了解通信的端口、協議、方向。數據流梳理不清就貿然隔離,會導致正常業務的停擺。

所以,很多企業只是分隔了外網和內網,就像上面的單層防護模型。有些企業會做分區,區域之間做隔離。但這些區域也往往很大。

微隔離理念在業界很早就已經形成,只是缺乏基礎技術來更好的支撐。直到SDN、容器等等虛擬化、自動化技術的出現。過去只能靠硬件防火墻路由規則來做的事,現在可以方便地用軟件定義,自適應來輕松實現。

有了這些基礎技術,微隔離才終于得以從理論進入實踐。

4、怎么實現微隔離

微隔離有多種實現方式,企業可以根據自身需要進行選擇。

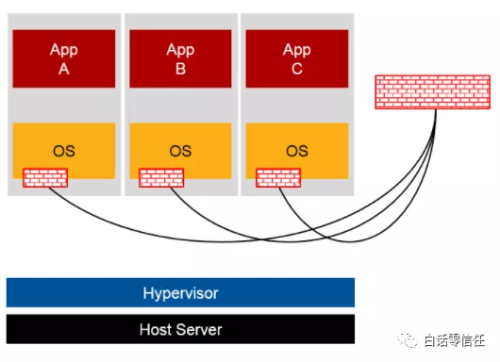

(1) 基于agent客戶端實現微隔離。

這種模式需要每個服務器的操作系統上裝一個agent。Agent調用主機自身的防火墻或內核自定義防火墻來做服務器間的訪問控制。這種模式就是本文最前面介紹的NIST的用微隔離實現零信任的模式。

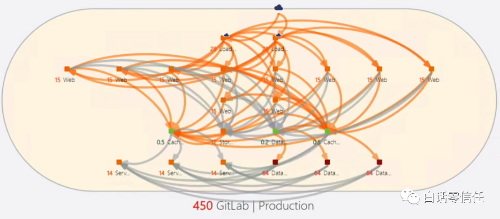

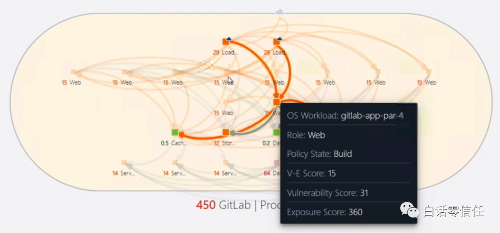

圖中右側紅方塊是管理平臺,負責制定策略,收集信息。

優勢:與底層無關,支持容器,支持多云。

缺點:必須在每個服務器上安裝agent客戶端。有人會擔心資源占用問題,擔心影響現有業務。

(2)基于云原生能力實現微隔離。

使用云平臺基礎架構中虛擬化設備自身的防火墻功能來做訪問控制。

優點:隔離功能與基礎架構都是云提供的,所以兩者兼容性更好,操作界面也類似。

缺點:無法跨越多個云環境進行統一管控。

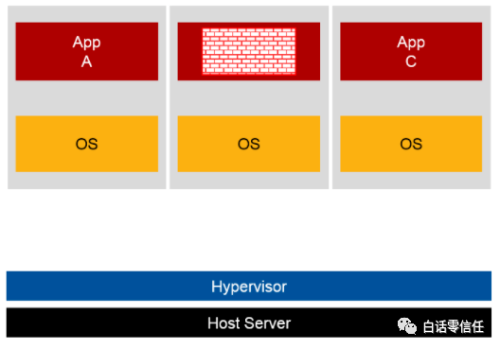

(3)基于第三方防火墻實現微隔離。

利用現有的防火墻做訪問控制。

優勢:網絡人員很熟悉,有入侵檢測、防病毒等功能。

缺點:防火墻本身跑在服務器上,缺少對底層的控制。

5、實施微隔離的關鍵步驟

微隔離對現有業務系統的影響非常大。所以微隔離的實施應該格外謹慎,最好是分階段實施。

(1)可視化

識別信息在公司中的流動方式,知道有哪些數據流流經你的路由網關,標識應用間的連接和依賴性,建立整體架構的可視化流量拓撲圖。

(2)專注高優先級目標

了解每個主機的攻擊面,從關鍵應用開始隔離。應該使用白名單策略,保持默認拒絕。

(3)策略模型

不是針對網絡結構(例如,vlan、子網、區域或IP地址等)創建策略,而是基于應用、角色、標簽、分組來定義策略。制定能以最少數量提供最大覆蓋面的規則集。

(4)避免中斷

邀請業務負責人和利益相關者一起參與詳細設計。

基于可視化視圖流建立分隔的網絡,確定哪里應該部署微隔離,以及如何在不引發生產中斷的情況下部署。

(5)里程碑

設置能反映階段性進展的里程碑和度量指標。及時測試每個階段的成果。

(6)持續監控安全事件

監控端口掃描行為、針對防火墻的攻擊,監控流量變化是否異常。

(7)自動化

建立專門團隊監視和更新策略,并盡可能往維護過程中引入自動化,確保安全策略隨著環境的變化而適應。

維護一組REST API,與業務流程工具集成,增強補救能力。與SIEM集成,實現安全事件的自動響應。

6、評價微隔離的效果

實施了微隔離之后,可以從以下幾方面檢驗微隔離是否真正發揮效果。

(1)攻擊面有沒有縮小了。就像本文第二節的例子一樣,可以算一算各種場景下,黑客的攻擊面到底是多少。

(2)性能是否有降低。

(3)模擬攻擊行為,看是否能被監測到。

7、總結

東西向的訪問控制是零信任模型中的重要一環,微隔離是實現東西向安全的有效手段。微隔離的實施是最具挑戰的地方,用好了就是銅墻鐵壁,用不好可能反而變成給自己設置的陷阱。