近日,REvil勒索軟件操作的暗網服務器在下線近兩個月后突然重新啟動。該網站名為Happy Blog,是今年早些時候REvil成員于7月13日關閉的眾多服務器之一。

昨日我們對此進行了報道:

REvil重出江湖?

今天,紅數位正式定義REvil已經正式同名(未改名)復出,且其短期關閉內幕也曝光出來。

2021年7月2日,REvil勒索軟件團伙(又名 Sodinokibi)利用Kaseya VSA遠程管理軟件中的零日漏洞對大約60家托管服務提供商(MSP) 及其1500多家企業客戶進行加密。然后,REvil要求MSP提供500萬美元用于解密器,或44999美元用于各個企業的每個加密擴展。該團伙還要求提供7000萬美元的主解密密鑰來解密所有Kaseya受害者,但很快將價格降至5000萬美元。(延伸閱讀:史上最高勒索費:4.52億人民幣!(附IoC))

襲擊發生后,勒索軟件團伙面臨來自執法部門和白宮的越來越大的壓力,他們警告說,如果俄羅斯不對境內的威脅行為者采取行動,美國將自行采取行動。不久之后,REvil勒索軟件團伙似乎徹底消失了,他們所有的暗網服務器和基礎設施都被關閉。

REvil帶著新的受害者同名回歸

關閉后,研究人員和執法部門認為REvil將在某個時候重新命名為新的勒索軟件操作。然而,令我們驚訝的是,REvil勒索軟件團伙本周以同名復活。

9月7日,也就是他們失蹤近兩個月后,暗網支付/談判和數據泄露站點突然重新打開并可以訪問。一天后,又可以登錄暗網支付網站,與勒索軟件團伙交涉。所有之前的受害者都被重置了計時器,而且他們的贖金要求似乎與7月份勒索軟件團伙關閉時一樣。

但是,直到9月10日,有人將9月5日編譯的新REvil勒索軟件樣本上傳到 VirusTotal時,REvil有新攻擊的證據開始被正式確認。今天,我們看到了他們再次發動攻擊的進一步證據,因為勒索軟件團伙在他們的數據泄露站點上發布了新受害者被盜數據的屏幕截圖。

新的REvil代表出現,短期消失內幕曝光

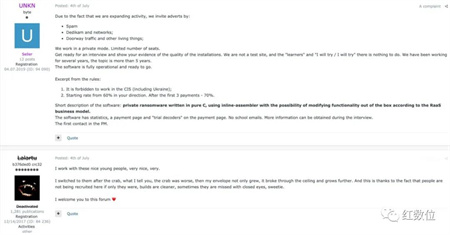

過去,REvil勒索集團的公共代表是一個被稱為“Unknown”(未知)或“UNKN”的威脅行為者,他經常在黑客論壇上發帖以招募新的分支機構或發布有關勒索軟件操作的新聞。

REvil的UNKN的論壇帖子

9月10日,在勒索軟件操作回歸后,一個簡單地名為“REvil”的新代表開始在黑客論壇上發帖,聲稱該團伙在Unknown被捕并且服務器遭到入侵后短暫關閉。

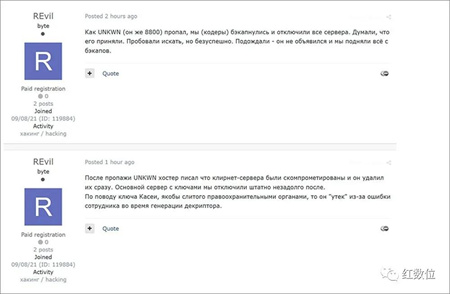

REvil發布到俄語黑客論壇

這些帖子的翻譯如下:

“隨著Unknown(又名8800)消失,我們(編碼人員)備份并關閉了所有服務器。以為他被捕了。我們試圖搜索,但無濟于事。我們等待-他沒有出現,我們恢復了一切都來自備份。UNKWN消失后,主辦方通知我們Clearnet服務器遭到入侵,他們立即將其刪除。之后我們立即使用密鑰關閉了主服務器。據稱被執法部門泄露的Kaseya解密器,實際上是在解密器生成期間被我們的一位運營商泄露的。”- REvil

根據這些說法,執法部門在獲得對REvil的某些服務器的訪問權限后獲得了Kaseya的通用解密器。

然而,許多消息來源透露,REvil的失蹤和其他人一樣讓執法部門感到驚訝。

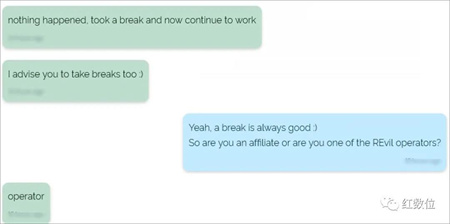

據信是一名安全研究人員和REvil之間的聊天描繪了一個不同的故事,一名REvil操作員聲稱他們只是休息了一下。

研究人員和REvil關于他們失蹤的聊天

雖然我們可能永遠不知道REvil短期失蹤的真正原因或Kaseya是如何獲得解密密鑰的,但最重要的是要知道REvil又回到了,目標將繼續針對全球大公司。

憑借其熟練的附屬機構和執行復雜攻擊的能力,所有網絡管理員和安全專業人員都提高警惕,必須熟悉他們的策略和技術(我們將在明天發布REvil策略和技術解密)。