AMD近日非常低調地公布了多達31個CPU處理器安全漏洞,涉及多代速龍、銳龍、霄龍產品,但不影響最新的Zen4架構產品。

一般情況下,AMD每年兩次公布CPU安全漏洞,分別在5月、11月,也就是半年一次,但如果遇到漏洞較多,就會臨時“加餐”,比如這一次。

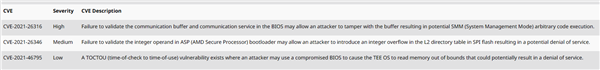

這批漏洞中,有3個影響消費級銳龍、速龍、銳龍撕裂者,包括銳龍2000/3000/5000/6000系列桌面版和移動版、銳龍撕裂者2000/3000/5000系列、速龍3000系列移動版。

其一為高危級,存在于BIOS通信緩沖和服務驗證中,可以讓攻擊者在SMM系統管理模式下執行任意代碼。

其二為中危級,存在于ASP安全處理器中,攻擊者可在二級緩存目標中制造整數溢出,發起DoS拒絕服務攻擊。

其三為低危級,存在于TOCTOU中,可誘發DoS攻擊。

AMD還給出了不同產品修復漏洞所需的AGESA代碼版本,當然需要主板廠商更新相關BIOS才可以。

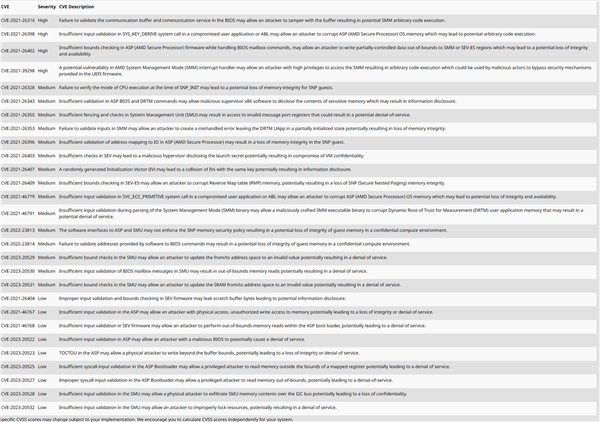

其他28個漏洞都影響霄龍,包括霄龍7001/7002/7003系列。

其中4個為高危級,包括一個和消費級相通的,另外三個來自ASP安全處理器、SMM系統管理模式。

更多信息可以來這里獲取==>>電子技術應用-AET<<

本站內容除特別聲明的原創文章之外,轉載內容只為傳遞更多信息,并不代表本網站贊同其觀點。轉載的所有的文章、圖片、音/視頻文件等資料的版權歸版權所有權人所有。本站采用的非本站原創文章及圖片等內容無法一一聯系確認版權者。如涉及作品內容、版權和其它問題,請及時通過電子郵件或電話通知我們,以便迅速采取適當措施,避免給雙方造成不必要的經濟損失。聯系電話:010-82306118;郵箱:aet@chinaaet.com。